Категория информационной продукции 18+

На главную страницу

Информационная война в Интернете (Кризисный PR, на основе поиска

спрятанной фактуры), обучение Конкурентной разведке и другие

услуги, которые можно заказать Евгению Ющуку

«Зачистка» негатива в Интернете

Обучение

Конкурентной разведке и Информационной войне

Восстановление

картины событий по фрагментам информации. Прикладная

аналитика

Информационные

войны в Интернете «под ключ» (Кризисный PR, на основе

поиска спрятанной фактуры)

Установление

исполнителей и заказчиков «черного PR» в Интернете

Деанонимизация

ботов, атакующих клиента в Интернете

Комментирование

в Интернет-форумах, соцсетях, СМИ, блогосфере, на сайтах с

отзывами

Проведение

«военных игр» для компаний

Разворот

информационной повестки в желаемую сторону, размежевание с

фигурантами скандалов

Семинары Евгения

Ющука по Конкурентной разведке и Информационной войне

Курс "Маркетинг рисков и возможностей: Конкурентная разведка"

Курс "Конкурентная

разведка: работа с людьми и в Интернете"

Курс "Управление

репутацией в Интернете"

Командно-штабные игры (Военные игры, War Games) для специалистов PR-подразделений компаний и топ-менеджеров

Масштабная программа семинара, на основе

авторского курса Евгения Ющука, преподававшегося в Магистратуре

по Конкурентной разведке в УрГЭУ (в формате вебинара)

Блог Ющука Евгения Леонидовича "Конкурентная

разведка"

Ющук Евгений Леонидович. PR- "Айкидо": Продвижение на негативе, за счет ресурсов противника

Концепция "Репутационной крепости". Разрушение репутационной защиты объектов любой сложности

Магистратура Евгения Ющука по Конкурентной разведке (УрГЭУ, 2010-2020 гг.)

Подробности - здесь

Еще полезные сайты по Конкурентной разведке и Информационной войне

Сайт Невидимый Интернет

Сайт "Конкурентная разведка и информационная война"

Блог Корпоративные блоги

Сергей Коржов. Расследования инцидентов или проведение мероприятий по получению доказательств.

Аудит Интернет-активности компьютера

Источник - Блог Сергея Коржова

Автор: Сергей Коржов

хочу поделиться опытом проведения расследований и профилактики

правонарушений со стороны сотрудников коммерческого предприятия.

Многие мои коллеги могут негативно отнестись к информации,

которую я представлю ниже, так как это, может выглядеть как

рассекречивание методов и приемов работы службы экономической

безопасности. Но я так не думаю. Прогресс идет вперед,

злоумышленники тоже учатся не попадаться, тем самым дают четкое

понимание работникам органов безопасности, что им также нужно

учиться. Учиться вместе со злоумышленниками. И более того, быть

на шаг впереди их!

Сотрудников служб экономической безопасности всегда волновал и волнует вопрос: "Чем занимаются работники предприятия в рабочее время?". Ведь не секрет, что от 25 до 80% рабочего времени офисных сотрудников уходит, в лучшем случае, на болтовню, серфинг по социальным сетям и т.д. Большенство моих коллег устанавливают на компьютеры "жертв" программы аналогичные Radmin, другие просто закрывают доступ к ресурсам "времяпожирания". Но все закрыть невозможно. Всех постоянно контролировать не получается, так как для этого необходимо количество сотрудников СБ, равное количеству работников офиса. Да и цель выявить недобросовестного работника, который забавляется брожением по интернету вместо выполнения своих прямых обязанностей по работе, не стоит. Этим должны заниматься и контролировать рабочий процесс непосредственные руководители сотрудников. Хуже другое, когда в Ваше предприятие проник гад, который собирает информацию для ее передачи конкуренту, для себя, для других целей, таких как просто подорвать репутацию, совершить диверсию и т.п.

Что же тогда интересует сотрудников подразделений безопасности? В первую очередь недопущение фактов нанесения ущерба предприятию от каких либо действий или бездействия работников предприятия. Проведение анализа случившихся фактов, с целью выделения обстоятельств и предпосылок, приведших к происшествию, опять таки для недопущения подобного в дальнейшем. Одним словом - "расследование инцидентов".

Мы все прекрасно понимаем, что иногда работникам сферы безопасности как государственных органов, так и структур в коммерческих организациях, приходится проводить мероприятия не совсем законного характера. Я не буду открыто об этом говорить и описывать все процедуры. Те, кто участвовал в таких мероприятиях меня поймут, а кто не знает об этом, но захочет подробнее узнать, поинтересуются лично. Так вот. Иногда мне приходится "интересоваться" чем же занимается за своим компьютером работник предприятия, попавший в поле зрения службы безопасности. Прямой вопрос ему об этом, естественно, ничего не даст, в связи с чем нужно узнавать самому и без разрешения или согласия работника. Благо дело, что при устройстве на работу все сотрудники письменно оформляют соглашение, в котором четко указано, что вся информация и техника, компьютерная, бумажная, интеллектуальная и т.п., является собственностью предприятия; все что делает сотрудник за компьютером является собственностью предприятия; за компьютером и во время рабочего времени сотрудник не имеет права уделять личному времени и использовать ресурсы компании в личных интересах ... и т.п. Юристы потрудились на славу. В общем, согласно этому соглашению на рабочем компьютере не может находиться личная информация сотрудника, в связи с чем вмешательств в его личную жизнь нет. (Если же работнику не терпится отослать личное письмо кому-нибудь или посидеть в "одноклассниках", никто не запрещает принести на работу свой личный ноутбук или "наладонник" и заняться этим в обеденный перерыв. А в рабочее время - только работа.) Конечно же этого правила никто не придерживается. Отсылают личные письма, бродят по сайтам, зачастую с не очень приличным контентом, "засиживаются" в "одноклассниках" и "контактах", ловят вирусы и своим пассивным отношением наносят серьезный ущерб компании!

Когда дело приходит к выяснению обстоятельств, которые привели к каким-то потерям конфиденциальной информации, сотрудники СБ изымают компьютерную технику у лиц, возможно причастных к нарушению и анализируют его внутренности. В других случаях сотрудник подразделения безопасности уже знает кто виноват в происшествии, по чьей вине это произошло, но прямых доказательств не имеет. Тогда ему нужно одно - добраться к компьютеру объекта, установить факт, подтверждающий первоначальную информацию о злодеяниях для того, чтобы в последствии просто прийти и как ни в чем не бывало за пол секунды показать "жертве" доказательства, ткнув при этом всего пару клавиш на компьютере. Подробности проникновения и доступа к компьютеру рассматривать не будем, это тема для закрытого обсуждения.

И так, предположим. что все же каким-то случайным образом ( ;) ) вы все же заполучили доступ к компьютеру Вашего объекта для наблюдения или предполагаемого соучастника в совершенном преступлении. Что же нужно сделать в первую очередь? Многие утвердительно скажут, начать поиск файлов, которые "утекли". Конечно же да, но не в первую очередь. С начала я всегда делаю полный дамп всего жесткого диска (копирование всех разделов), чтобы были сохранены все куки, временные файлы и прочий, для не посвященного человека, мусор. В случае каких-либо не предвиденных ситуаций, у меня всегда будет к чему возвратиться. После этого я анализирую наличие установленного софта, выделяю специфический, не свойственный для выполнения поставленных перед сотрудником задач. Просматриваю все рабочие (не системные) файлы - документы, таблицы, презентации, файлы баз данных. Необходимость разбираться в этом сделала мне полезную штуку и чуть ли не вторую профессию - системный администратор. Чем я, собственно, и горжусь.

Простой осмотр файлов, установленных программ и прочего не всегда может привести к положительным результатам и констатировать, что именно с этого компьютера было отослано письмо или скопирован файл с секретными данными. Большенство злоумышленников всегда уничтожают следы своих злодеяний. Ну, или пытаются сделать это. Чтобы проделать работу по выявлению действий пользователя за компьютером, действий за определенный промежуток времени, с определенным набором программ, отследить файлы которые посылались по электронной почте или копировались на съемные накопители, записывались на DVD и т.п., нужно специфическое программное обеспечение, которое, в большинстве случаев, стоит не малых денег. Не очень порядочные работники IT отделов могут спекулировать на этом, озвучивая руководителю баснословные цены, в надежде купить такой софт дешевле, а разницу положить в карман. Но! Мало кто знает (а некоторые просто умалчивают), что есть альтернатива таким программам и альтернатива бесплатная.

Все начинается с задач, которые стоят перед службой безопасности. Если необходимо узнать на какие сайты заходил пользователь, чем занимался в сети, чем интересовался, достаточно пары незатейливых утилит. К примеру Вы знаете, что объект Вашей заинтересованности пользуется браузером FireFox или Google Chrome. Для них есть замечательные утилиты, которые отслеживают с помощью не очищенного кеша все сайты, страницы, скачанные или закаченные файлы. Для Firefox эта утилита называется Foxanalysis, для Google Chrome - Chromeanalysis. Обе программы англоязычные, но не думаю что для целеустремленного человека, жаждущего только достижения поставленной цели, это проблема. ;)

Что меня потрясло, так это тот факт, что обе эти утилиты, по утверждению их создателей, были разработаны специально для судебных экспертиз. Ниже я привожу скриншоты этих программ в действии, позаимствованные на официальных сайтах данных утилит. Думаю что здесь будет Вам все ясно.

Фильтр ресурсов, посещенных на компьютере в браузере Google Chrome.

Общий, рабочий вид утилиты ChromeAnalysis.

Тоже самое, но для Firefox.

Как было сказано выше, данные экспертные программы помогут Вам просмотреть не только куда заходил пользователь с помощью указанных браузеров, но и какие у него есть и были закладки, пароли, кукисы, история его интернет-деятельности за весь период существования кеша и все это с указанием даты, времени и возможности применения различных фильтров. Думаю, что многим пригодится и многие возьмут себе на вооружение.

Однако, упомянутые программы узкой направленности. Нам же нужно порой знать не только где "шарился" наш объект в интернет пространстве, но и где он "лазил" в локальной сети, с какими файлами работал, куда копировал их, на какие флешки или DVD. А если их копировал, то какие серийные номера и ID эти флешки имеют, чтобы в последствии можно было завалить злоумышленника доказательной базой и фактами. Вобщем нам нужно знать "в каких трусах работал пользователь 12 числа с трех до пяти". Вот! Думаете не возможно? (Я не о трусах конечно, это шутка была :) ). В этом мире возможно все! Главное желание. И так, встречайте - программный комплекс "WinTaylor"!

Это действительно находка для шпиона или контрразведчика против шпионов. Как кому удобнее. В нем есть набор функций, которые помогут Вам узнать о действиях пользователя практически все. Какие он открывал файлы на протяжении всего времени работы за компьютером, что делал с файлами, на какие внутренние ресурсы локальной сети заходил, что там делал, что искал в сети интернет, на каких браузерах, что удалял, что копировал, какие флешки совал, как использовал USB порты, какие ресурсы на его компьютере расшарены, что через них уплывало или притекало, пароли к локальным ресурсам, пароли к почте, пароли к интернет страницам ... вобщем ВСЕ, чтобы доказать возможную причастность злодея к совершению нехороших для предприятия действий! Сразу предупрежу - антивирусы очень плохо относятся к этой софтине и, вероятно, у Вас могут возникнуть проблемы с ее запуском. Для ознакомления с функциями WinTaylor рекомендую запускать ее на установленной системе в VirtualBox без антивируса.

Не буду томить, сразу приведу несколько скриншотов с комментариями, что я смог увидеть на доступном мне компьютере. И так:

Приветственное окно программы выглядит следующим образом

По названиях большинства кнопок можно без труда догадаться, что они нам могут предложить. К примеру System Info - ясно что это системная информация о компьютере. В некоторых случаях это может пригодится. К примеру, если Вы пытаетесь доказать факт хищения комплектующих компьютера его пользователем и замены последним других деталей.

WinAudit - я часто использую эту утилиту. Winaudit поможет Вам увидеть всю техническую информацию о компьютере, его возможных слабых местах, что порой необходимо при анализе в расследовании инцидентов, в непринужденной, простой для пользователя форме.

</p>

</p>

</p>

</p>

</p>

</p>

</p>

Все функции утилиты WinAudit я описывать не буду, так как их очень много и не все они интересны для безопасников.

DriveManagerи TestDisk - полезные софтины, которые расскажут Вам все о жестком диске. Ее аналогов в сети очень много, всвязи с чем на ней я останавливаться не буду.

FTK Imager - программа для просмотра и клонирования носителей данных в среде Windows. C ее помощью легко можно сделать дамп всего жесткого диска. То, о чем я писал в начале статьи.

Hex editor - Редактор Шестнадцатеричных и Бинарных Файлов под Windows. Откровенно говоря я его не использую.

PC On\Off - Графическое отображение использования компьютера, с указанием даты и времени. Очень может пригодиться при доказательствах использования компьютера в нерабочее время или в какую-то точную дату (под ситуацию).

Whois - всем знакомый сервис определения регистрационных данных о владельцах доменных имен, IP-адресах и автономных систем. Очень удобна, присутствуя под рукой, если Вам нужно обратить внимание на ресурсы, по которым "ходил" пользователь, и узнать кому они принадлежат, получить контактные данные владельцев этих ресурсов, когда они (ресурсы)зарегистрированы, когда истекает время их регистрации. (Под ситуацию).

Lan Scanner - Сканер локальной сети. Тоже удобная программа для сканирования сети. Часто полезна, пребывая под рукой.

RAM Dump - получение информации о хранимых данных в оперативной памяти анализируемого компьютера. Порой очень полезная штука. Особенно, если все временные файлы с жесткого диска удалены, на помощь прийдет эта утилита.

Recuva - восстановление удаленных данных. Не раз выручала меня. Must Have, как модно сейчас говорить.

USB Write Blocker и USB devices - по названию видно, что первая утилита запрещает работу с USB портами на компьютере, вторая показывает всю информацию о этих портах.

File Analyser - очень нужная и полезная софтина. С ее помощью можно выдернуть информацию из временных файлов, временных файлов Internet Explorer, корзины, просмотреть Thumb файлы (уменьшенные изображения хранимых ранее графических файлов), проанализировать ярлыки программ и часто открываемые программы и сервисы.

</p>

Но самая "Крутая" софтина из всего пакета WinTaylor - это программа от фирмы NirSoft под названием NirsoftMegaReport. Ниже я предоставлю для обозрения несколько скриншотов. Надеюсь все будет понятно без комментариев.

</p>

Все функции и статистические данные. собранные о компьютере программой NirsoftMegaReport.

</p>

Информация о посещенных страницах, полученных файлах, с подробной информации о времени посещения, названии файла, протоколе доступа сервере и т.д.

</p>

Информация о подключениях по протоколу Bluetooth.

</p>

Данные о кеше браузера Google Chrome.

</p>

Информация о последних открытых пользователем файлах, с указанием их мест размещения, наименования, даты и времени открытия и т.д.

</p>

Логин и пароль к акаунту пользователя на локальной машине.

</p>

Ресурсы локальной сети, посещенные пользователем. Доказывает его намерения, если ресурс закрыт для него, а он все же там был.

</p>

Открываемые файлы и программы, с помощью которых они открывались.

</p>

\

\Логин и пароль ко всем учетным записям чатов, а также информация о передаваемых файлах и времени доступа.

</p>

Информация об открытых портах, программах, которые их используют, IP адресах.

</p>

Информация о поисковых запросах пользователя в интернете.

</p>

Данные о всех серийных номерах и ID установленных на компьютере программных продуктов.

</p>

Информация о всех переговорах и передачи текстовых сообщениях в Skype. Видно логин и отображаемое имя собеседника и пользователя, текст сообщений, дата разговоров, продолжительность и много-много другой информации.

В данном посте я привел лишь небольшую часть полученной информации с доступного мне компьютера. Фактически ее было намного больше. Также хочу Вам сказать, что перед написанием этой статьи я умышленно почистил весь кеш во всех браузерах, удалил все временные файлы в системе, почистил реестр. Тем неменее информация была все же найдена. Пусть скудная, но порой мелочь, которой не уделяешь должного внимания является основным доказательством в деле. Таким образом в очередной раз доказывается истина - "Все тайное когда-нибудь становится явным".

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

————————————————

* «Правый сектор» — организация, запрещенная в России по решению Верховного суда

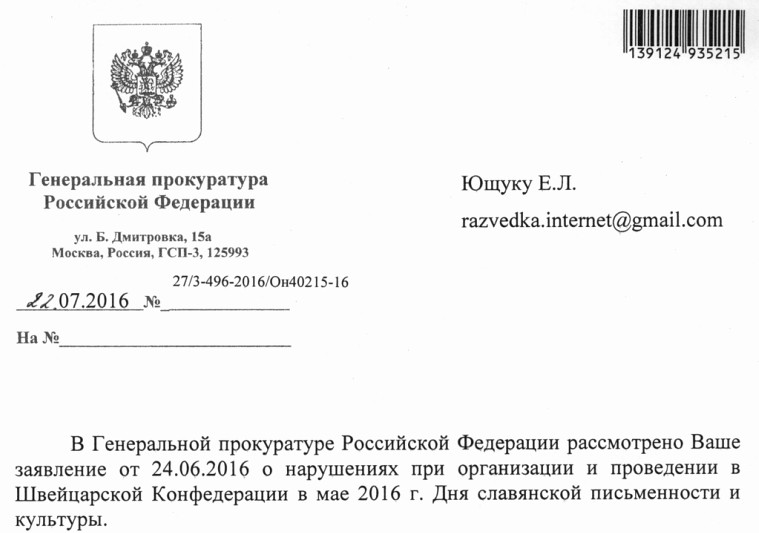

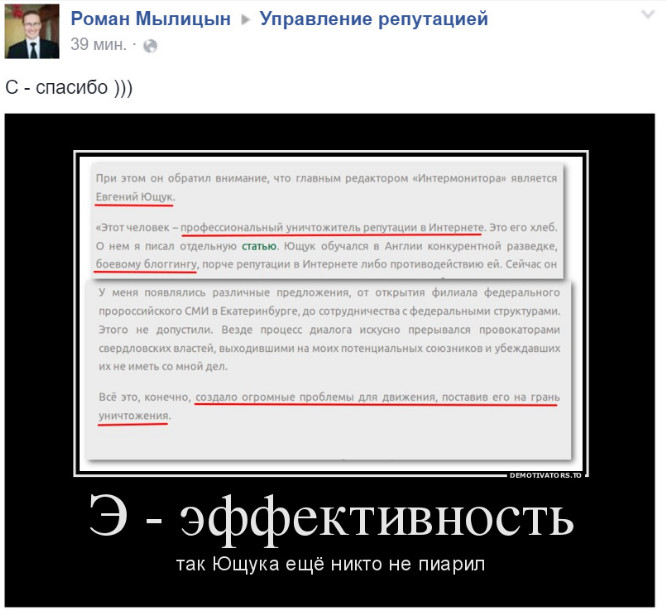

ХОТИТЕ УЗНАТЬ, ЭФФЕКТИВНЫ ЛИ МЕТОДЫ РАБОТЫ ЕВГЕНИЯ ЮЩУКА?

ПОСМОТРИТЕ МНЕНИЕ ГЕНПРОКУРАТУРЫ РФ:

(подробнее — здесь)

ИЛИ

ОБРАТИТЕ ВНИМАНИЕ НА ЭТОТ ФАКТ:

ИЛИ

ОЗНАКОМЬТЕСЬ С ЭТИМ КЕЙСОМ:

ИЛИ

ПОСЛУШАЙТЕ ОТЗЫВЫ НАШИХ ПРОТИВНИКОВ:

(подробнее — здесь)

Пример разработки объекта методами конкурентной разведки: Кузнецов Сергей Валентинович

Результат работы конкурентной разведки по объекту - на примере Кузнецова С.В.: Кузнецов Сергей Валентинович

Кейс: Как Артюх Евгений Петрович партии менял

Инцидент "профессор Евгений Ющук победил в суде депутата Леонида Волкова" - о сочетании информационных и судебных методов воздействия.

Еще ряд подробностей по депутату Леониду Волкову из инцидента "Ющук против Волкова"